سیمانتک، راهحلی جامع برای کنترل دسترسی مبتنی بر میزبانی در محیطهای سازمانی

سیمانتک، راهحلی جامع برای کنترل دسترسی مبتنی بر میزبانی در محیطهای سازمانی

در دنیای امروز، اطلاعات و دادهها به عنوان یکی از ارزشمندترین داراییهای سازمانها محسوب میشوند. از اطلاعات مشتریان گرفته تا دادههای مالی داخلی، همهچیز بر روی سرورها ذخیره میشود. این سرورها همچنین از برنامههای حیاتی مانند پایگاههای داده، سیستمهای فروش و ایمیل پشتیبانی میکنند. هرگونه اختلال در فرآیندهای کسبوکار یا از دست رفتن دادهها میتواند تأثیر منفی بر درآمد سازمان داشته باشد و حتی منجر به مشکلات قانونی و از دست رفتن اعتماد مشتریان و شرکا شود.

با این حال، بسیاری از سرورهای سیستمهای باز از نقاط ضعف امنیتی بالقوه رنج میبرند. یکی از مهمترین این نقاط ضعف، دسترسی غیرمجاز و "حفرههای" موجود در سیستمهای عامل پایه است. این تهدیدات ناشی از قدرت دسترسی کاربران سطح بالا (Super-User) است که میتوانند به یک حساب کاربری آسیبپذیر دسترسی کامل به تمام برنامهها، دادهها و لاگهای حسابرسی اعطا کنند. کارمندان داخلی که به سیستمها دسترسی مستقیم دارند، اغلب از این حسابهای ممتاز برای اجرای حملات مخرب استفاده میکنند.

با توجه به اینکه تهدیدات داخلی یک خطر جدی و مداوم برای سازمانها محسوب میشوند، تقاضا برای راهحلهای امنیتی قوی که امکان کنترل دسترسی دقیق را فراهم کنند، به شدت افزایش یافته است. در این مقاله، به بررسی راهحلهای رایجی که سازمانها برای کاهش تهدیدات داخلی و محدود کردن دسترسی استفاده میکنند، میپردازیم و دلیل عدم موفقیت این راهحلها را بررسی کرده و در نهایت راهحل پیشنهادی خود را ارائه میدهیم.

چالشهای کنترل دسترسی در سازمانها

۱. راهحلهای مبتنی بر Sudo

Sudo (مخفف "Substitute User Do") یک ابزار خط فرمان است که امکان تفویض موقت دسترسی سطح بالا (مانند دسترسی root) به کاربران با سطح دسترسی پایینتر را فراهم میکند.

مزایا:

امکان کنترل دسترسی به دستورات سطح بالا را فراهم میکند.

سیاستهای دسترسی در یک فایل محلی ذخیره میشوند.

معایب:

عدم پشتیبانی از کنترل دسترسی مبتنی بر فایل.

در صورت به خطر افتادن حساب root، Sudo نمیتواند از دسترسی به منابع حساس جلوگیری کند.

تمام اقدامات پس از اجرای یک دستور ممتاز، تحت حساب کاربری ممتاز ثبت میشوند و شناسایی کاربر واقعی دشوار میشود.

امکان حملات جانبی (Lateral Attacks) وجود دارد.

۲. پوستههای محدود و Shell Wrappers

پس از احراز هویت موفق در سیستمهای UNIX/Linux، کاربران به یک محیط عملیاتی به نام Shell دسترسی پیدا میکنند. برای افزایش امنیت، برخی سیستمها از پوستههای محدود (Restricted Shells) استفاده میکنند.

مزایا:

با اعتبارسنجی دستورات کاربر، اصل حداقل دسترسی (Least Privilege) را اجرا میکند.

از اجرای دستورات غیرمجاز جلوگیری میکند.

معایب:

اعتبارسنجی دستورات معمولاً مبتنی بر لیست سیاه یا عبارات منظم (Regex) است و ممکن است دور زده شود.

امکان حملات Breakout وجود دارد.

اگر سرویسهای دیگری روی میزبان احراز هویت شوند، ممکن است دسترسی به منابع محدود شده امکانپذیر باشد.

۳. کنترلهای دسترسی مبتنی بر پروکسی

این راهحلها یک نقطه کنترل متمرکز برای مدیریت دسترسی ممتاز به سیستمها ارائه میدهند.

مزایا:

دستورات کاربر را قبل از اجرا روی سرور هدف اعتبارسنجی میکند.

امکان کنترل دسترسی متمرکز را فراهم میکند.

معایب:

در صورت دسترسی به سیستم فایل یا اجرای کد، امکان افزایش سطح دسترسی وجود دارد.

اگر پروکسی به خطر بیفتد، کل سیستم در معرض خطر قرار میگیرد.

این راهحلها به شدت به کنترلهای شبکه وابسته هستند.

کنترل دسترسی مبتنی بر میزبان: راهحل پیشنهادی سیمانتک

راهحلهای کنترل دسترسی مبتنی بر میزبان (Host-Based Access Controls) به دلیل یکپارچهسازی قوی با سیستمهای عامل، امکان تعریف سیاستهای سفارشی را فراهم میکنند. این راهحلها کنترلهای دقیقی را در هر اقدام اعمال میکنند و فرصتهای هرگونه تهدید بالقوه را از بین میبرند.

Kernel Interceptors: استاندارد طلایی امنیت

Kernel Interceptor به عنوان استاندارد طلایی امنیت در سیستمهای UNIX/Linux شناخته میشود. این فناوری با بارگذاری یک ماژول در هسته سیستم عامل، امکان تصمیمگیری برای هر فراخوانی تابع در سیستم عامل را فراهم میکند.

مزایا:

کنترل دقیقتر نسبت به راهحلهای مبتنی بر پوستههای محدود یا Sudo.

امکان نظارت بر تمام فراخوانیهای سیستم و جلوگیری از تهدیدات امنیتی.

قابلیتهای جامع برای بررسی و تحلیل فعالیتهای سیستم.

محدود کردن دسترسی فرآیندها حتی زمانی که مستقیماً با پوسته تعامل ندارند.

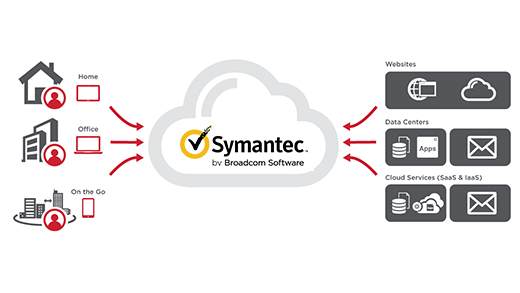

سیمانتک: راهحل جامع مدیریت دسترسی ممتاز (PAM)

سیمانتک با ارائه راهحل Privileged Access Management (PAM)، یک لایه امنیتی پویا به سیستمهای عامل اضافه میکند. این راهحل بدون ایجاد تغییر در سیستم عامل، امنیت آن را تقویت کرده و دسترسی به منابع را بر اساس مجوزهای سیستم و لیستهای کنترل دسترسی (ACLs) اعمال میکند.

ویژگیهای کلیدی سیمانتک PAM:

یکپارچهسازی با هسته سیستم عامل: امکان کنترل دقیق دسترسی به منابع سیستم.

جداسازی وظایف: افزایش امنیت با اعمال اصل تفکیک وظایف.

حفاظت از سرویسهای شبکه: افزودن لایههای امنیتی اضافی برای محافظت از سرویسهای شبکه.

عدم نیاز به تغییر سیستم عامل: حفظ امنیت سیستم عامل بدون نیاز به تغییرات اساسی.

با توجه به افزایش تهدیدات داخلی و نگرانیهای مدیران ارشد امنیت اطلاعات (CISO)، ضروری است که سازمانها کنترل دقیقتری بر دسترسی کاربران به منابع حساس اعمال کنند. تهدیدات امنیتی در حال افزایش هستند و سازمانها نیز باید اقدامات خود را تسریع کنند.

راهحلهای سیمانتک، به ویژه Privileged Access Management (PAM)، ابزاری قدرتمند برای اعمال کنترلهای دقیق و جامع در محیطهای سازمانی هستند. با استفاده از این راهحلها، سازمانها میتوانند امنیت سیستمهای خود را به سطح جدیدی ارتقا داده و از داراییهای حیاتی خود محافظت کنند.

برای کسب اطلاعات بیشتر در مورد نحوه استفاده از کنترلهای دسترسی مبتنی بر میزبانی سیمانتک در سازمان خود، میتوانید با واحد فروش سیمانتک، شرکت آلما شبکه در تماس باشید.