تهدید باج افزارهای هدفمند: راهکارهای مقابله و محافظت

تهدید باج افزارهای هدفمند: راهکارهای مقابله و محافظت

باج افزارهای هدفمند (Targeted Ransomware) در ۱۸ ماه گذشته به یکی از خطرناکترین تهدیدات سایبری برای سازمانها تبدیل شدهاند. بر اساس گزارش تیم تهدیدیاب سیمانتک، تعداد گروههای فعال در این حوزه به طور چشمگیری افزایش یافته و تا جولای 2024، ۸۹ سازمان قربانی این حملات شدهاند. در ادامه به بررسی روندهای فعلی، ساختار مهاجمان، روشهای نفوذ و راهکارهای محافظتی میپردازد.

روندهای باج افزارهای هدفمند

رشد تصاعدی حملات

از ژانویه 2022 تا جولای 2024، تعداد سازمانهای هدف از ۳۱ به ۸۹ مورد افزایش یافته است.

خانواده های باج افزاری مانند Maze، Sodinokibi و WastedLocker سهم عمدهای در این رشد داشته اند.

ایالات متحده، ترکیه و فیلیپین بیشترین قربانیان را به خود اختصاص دادهاند.

تغییر تاکتیک های مهاجمان

سرقت داده قبل از رمزنگاری: گروههایی مانند Maze و Sodinokibi داده ها را قبل از رمزگذاری خارج میکنند و در صورت عدم پرداخت باج، آنها را منتشر می کنند.

مدل RaaS (باجافزار به عنوان سرویس): توسعه دهندگان باج افزار، ابزارهای خود را به دیگر مهاجمان اجاره میدهند و درصدی از پرداختها را دریافت میکنند.

پروفایل مهاجمان و روشهای حملات

۱. گروه Maze

اولین ظهور: می ۲۰۱۹

استفاده از کیتهای اکسپلویت Fallout و Spelevo برای نفوذ.

بررسی زبان سیستم قربانی (عدم اجرا در سیستمهای روسیزبان).

درخواست دو پرداخت جداگانه: یکی برای عدم انتشار دادهها و دیگری برای کلید رمزگشایی.

زمان ماندگاری در شبکه: تا ۲۱ روز قبل از اجرای باجافزار.

۲. گروه Sodinokibi (REvil)

اولین ظهور: آوریل ۲۰۱۹

استفاده از ماکروهای مخرب در فایلهای Word.

انتشار دادههای سرقتشده در Pastebin برای افزایش فشار بر قربانی.

افزایش مبلغ باج به ازای هر ساعت تأخیر در پرداخت.

زمان ماندگاری در شبکه: ۳ تا ۸ روز.

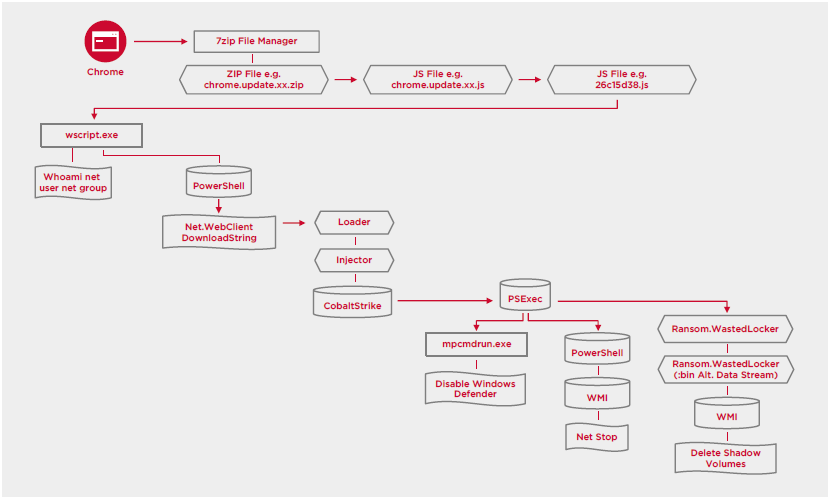

۳. گروه WastedLocker

اولین ظهور: می ۲۰۲۰

استفاده از فریمورک مخرب SocGholish که به عنوان بروزرسانی نرم افزار ظاهر میشود.

غیرفعال کردن Windows Defender قبل از اجرای باج افزار.

۴. گروه Miner (کنترل کننده Ryuk، GoGalocker و MegaCortex)

استفاده از ابزارهای Cobalt Strike و Mimikatz برای حرکت جانبی در شبکه.

حملات فیشینگ با پیوست های مخرب حاوی Emotet یا TrickBot.

روشهای نفوذ

۱. فیشینگ

ارسال ایمیل های جعلی با موضوعات مرتبط با کار (مانند فاکتور یا تأیید تحویل).

استفاده از ماکروهای مخرب در فایلهای Office.

۲. بهره برداری از آسیب پذیری ها

سوءاستفاده از آسیب پذیریهای شناخته شده در نرم افزارهایی مانند JBoss یا Apache.

۳. سرویسهای کمامنیت

حملات به سرویسهای RDP با اعتبارنامه های ضعیف یا لو رفته.

۴. بدافزارهای ثانویه

استفاده از باتنت های موجود مانند Dridex یا Emotet برای نفوذ به شبکه.

راهکارهای محافظتی

۱. اقدامات پیشگیرانه

فعالسازی احراز هویت دو مرحلهای (2FA) برای ایمیل و سرویسهای حیاتی.

محدود کردن دسترسی به RDP و استفاده از احراز هویت چندعاملی.

بروزرسانی منظم نرمافزارها برای رفع آسیب پذیریها.

۲. نظارت و پاسخ

فعالسازی لاگهای PowerShell و بررسی فعالیتهای غیرعادی.

استفاده از راهکارهای EDR مانند Symantec Endpoint Detection and Response برای شناسایی رفتارهای مشکوک.

تهیه نسخه های پشتیبان آفلاین و تست منظم قابلیت بازیابی.

۳. آموزش کارکنان

آموزش تشخیص ایمیل های فیشینگ و عدم اجرای ماکروهای ناشناس.

افزایش آگاهی درباره تهدیدات باج افزاری و روشهای مقابله با آنها.

باج افزارهای هدفمند با ترکیب رمزنگاری دادهها و تهدید به انتشار اطلاعات، سازمانها را تحت فشار بی سابقه ای قرار دادهاند. با این حال، با اجرای راهکارهای دفاعی چندلایه، نظارت مستمر و آموزش کارکنان، می توان خطر این حملات را بهطور چشمگیری کاهش داد. سازمان ها باید از آخرین تهدیدات آگاه باشند و زیرساختهای امنیتی خود را بهروز نگه دارند تا از تبدیل شدن به قربانی بعدی جلوگیری کنند.