با سیمانتک از زیرساخت های خود در برابر حملات Zero-Day و آسیب پذیری های جدید محافظت کنید

با سیمانتک از زیرساخت های خود در برابر حملات Zero-Day و آسیب پذیری های جدید محافظت کنید

حفاظت از زیرساخت فناوری اطلاعات یک کسب و کار پیچیده است. برای مثال،شرکت کوچک را در نظر بگیرید که زیرساخت استاندارد چند لایه را با پورتال مشتری را اجرا میکند. این زیرساخت معمولاً از ترکیبی از پایگاههای داده، برنامههای کاربردی داخلی، برنامههای شخص ثالث! و سرویسهای وب استفاده میکند که در یک محیط سیستمعامل ناهمگن اجرا میشوند و با پیشرفت فناوری و افزودن برنامههای تجاری جدید، دائماً در حال تغییر است.

برای اطمینان از سطح پایه ای از امنیت و انطباق، واحد IT آنتی ویروس را نصب می کند و از یک سری پیچیده از مناطق شبکه ایستا برای محافظت از زیرساخت استفاده می کند.

این رویکرد، استقرار برنامههای تجاری جدید را دشوار و کند میکند! و تنها در برابر یک مهاجم غیر معمول محافظت میکند. با معرفی برنامه های کاربردی و خدمات تجاری بیشتر، معماری داده ها پیچیده تر می شود. افزایش پیچیدگی زیرساخت فناوری اطلاعات همچنین چالشهای موجود در حفاظت در برابر تهدیدات Zero-Day و عوامل مخربی که مشتاق استفاده از آسیبپذیریهای جدید کشف شده هستند را تشدید میکند.

نقضهای امنیتی اخیر سطح تهدید رو به رشد و پیچیدگی روزافزون حملات سایبری را که امروزه سازمانهایی مانند سازمان کوچک، با آن مواجه هستند، برجسته میکند، از جمله:

-

جعبه ابزار بدافزار پیچیده برای فعال کردن جاسوسی سفارشی!

یک قطعه بدافزار پیشرفته، معروف به Regin، حداقل از سال 2008 در کمپینهای جاسوسی سیستماتیک علیه طیف وسیعی از اهداف بینالمللی استفاده شده است. یک تروجان Regin یک قطعه پیچیده بدافزار است که ساختار آن درجهای از پیچیدگی فنی را نشان میدهد.

سیمانتک (آلما شبکه نماینده Symantec) با قابلیت سفارشی سازی آنتی ویروس، با طیف گسترده ای از قابلیت ها بسته به هدف، چارچوبی قدرتمند برای نظارت انبوه در اختیار کنترل کننده های خود قرار می دهد و در عملیات جاسوسی علیه سازمان های دولتی، اپراتورهای زیرساخت، مشاغل، محققان و شرکت های خصوصی استفاده شده است. سیمنتک Symantec معتقد است که تهدید از طریق یک مرورگر وب یا با بهره برداری ازیک برنامه نصب می شود.

- حملات Watering Hole یا چاله آب: این حمله روشی برای هدف قرار دادن مکان هایی است که احتمالاً توسط اهداف مورد علاقه بازدید می شود. مهاجم سایت را به خطر می اندازد و جاوا اسکریپت یا HTML را برای هدایت قربانیان به کدهای مخرب اضافی تزریق می کند. سپس سایت در معرض خطر "در انتظار" رها می شود تا قربانی نمایه شده را با یک سوء استفاده Zero-Day آلوده شود، درست مانند شیری که در یک چاله آب انتظار می کشد. سیمانتک تحقیقاتی را در مورد حملات Watering Hole منتشر کرده است که جزئیات اهداف، روندهای رو به رشد و پلت فرم های حمله را که از سال 2009 مشاهده شده است، منتشر کرده است.

- حملات نفوذ بین سایت - اسکریپت (XSS) یک سوء استفاده امنیتی است که در آن مهاجم کدگذاری مخرب را در URL وارد می کند که به نظر می رسد از یک منبع قابل اعتماد است. حملات Cross-Site Scripting زمانی رخ می دهد که:

1- داده ها از طریق یک منبع غیرقابل اعتماد به یک برنامه وب وارد می شوند که اغلب یک درخواست وب است.

2- داده ها در محتوای پویا قرار می گیرند که برای یک کاربر وب بدون تأیید محتوای مخرب ارسال می شود. محتوای مخرب ارسال شده به مرورگر وب اغلب به شکل بخشی از جاوا اسکریپت است، اما ممکن است شامل HTML، Flash یا هر نوع کد دیگری باشد که مرورگر ممکن است اجرا کند. تنوع حملات مبتنی بر XSS تقریباً نامحدود است، اما معمولاً شامل انتقال دادههای خصوصی مانند کوکیها یا سایر اطلاعات جلسه به مهاجم، هدایت مجدد قربانی به محتوای وب که توسط مهاجم کنترل میشود، یا انجام سایر عملیات مخرب بر روی دستگاه کاربر میشود. تحت عنوان سایت آسیب پذیر آسیبپذیریهای جدید و حملات روز صفر نیازمند نظارت و رویکردهای سختتر امنیتی پیشگیرانهتر هستند که از قابلیتهای تعریفشده توسط نرمافزار بهره میبرند.

سرویس مرکز داده Symantec و محافظت در برابر حملات Zeroday:

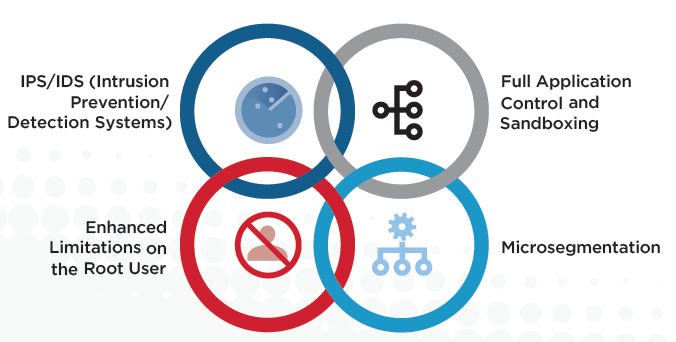

سرورهای پیشرفته از داده های زیرساخت در برابر تهدیدات روز صفر و آسیب پذیری های جدید محافظت می نماید. مشتریان سیمانتک ، مانند شرکت ها، از Symantec Data Center Security Advanced برای محافظت از زیرساخت وب خود در برابر آسیبپذیریها استفاده میکنند. این تهدیدها عبارتند از:

- حفاظت Zero Day در برابر آسیبپذیری در Apache Log4j، یک ابزار لاگ مبتنی بر جاوا!

- آسیب پذیری Bash (همچنین به عنوان "Shellshock" شناخته می شود) بیشتر نسخه های سیستم عامل لینوکس را تحت تاثیر قرار می دهد. این آسیبپذیری به مهاجم اجازه میدهد تا در صورت بهرهبرداری موفقیتآمیز، کنترل رایانهای را به دست آورد!

- Sandworm، که بر سیستم عامل ویندوز تأثیر می گذارد و به مهاجمان اجازه می دهد تا فایل های Object Linking و Embedding (OLE) را از مکان های خارجی جاسازی کنند. هکرهای مخرب می توانند از این آسیب پذیری برای دانلود و نصب بدافزار بر روی رایانه هدف سوء استفاده کنند.

- Regin، یک تروجان چند مرحله ای، که در آن هر مرحله مخفی و رمزگذاری شده است. Regin حداقل از سال 2008 در کمپین های جاسوسی سیستماتیک علیه طیف وسیعی از اهداف بین المللی استفاده شده است.

شرکت های کوچک از Symantec Data Center Security: Server Advanced برای ایمنسازی و سختتر کردن زیرساخت وب خود استفاده میکند. با این رویکرد، داده ها زیرساخت وب را قادر میسازد تا با کسبوکار همگام شود و سطوح خدمات خود را حفظ کند، اما همچنان از محیط در برابر تهدیدات روز صفر و آسیبپذیریهای جدید محافظت کند.